咱来聊聊怎么去“攻击”服务器,说白,就是咱自己动手试试,看看能不能找出服务器的漏洞。别误会,我可不是教你们去干坏事,就是纯粹的技术分享,让大家解解这其中的门道。

咱得有个目标?不能瞎搞。我,就自己搭个靶机,就当是咱们的“敌人”。这靶机系统版本比较老,安全性也不咋地,正好用来练手。

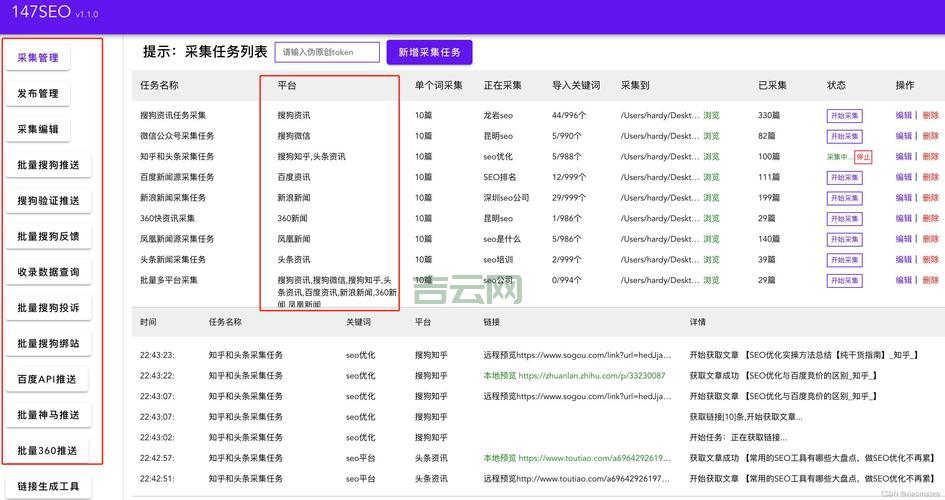

咱得侦察侦察情况。这步挺关键的,就像打仗前得摸清敌人的底细一样。我用个工具,叫Nmap,这玩意儿能扫描目标服务器开放哪些端口,运行啥服务。一扫描,发现这靶机开不少端口,有80端口的HTTP服务,还有22端口的SSH服务等等。这下有门,咱可以从这些开放的端口入手。

然后,咱就得针对每个端口试试手。比如说,80端口的HTTP服务,我先用浏览器访问一下,发现是个挺简单的网站,没啥特别的。我就用一些专门针对Web应用的扫描工具,像什么Nikto、Burp Suite之类的,想看看有没有啥漏洞。还真别说,这些工具挺厉害的,扫出一堆可能的漏洞,像什么SQL注入、跨站脚本之类的。我就挑个SQL注入漏洞试试,还真成,我能直接获取到数据库里的数据,这靶机安全性也太差!

搞定Web服务,咱再来看看22端口的SSH服务。我先试试能不能用常见的用户名和密码登录,结果还真让我猜中,管理员账号的密码居然是“123456”,这安全性真是让人哭笑不得。登录进去后,我就是这台服务器的“皇帝”,想干啥都行,上传文件、下载文件、执行命令,都不在话下。

- 第一步:确定目标,也就是咱要“攻击”的服务器。

- 第二步:侦察情况,解目标服务器开放哪些端口,运行啥服务。

- 第三步:针对每个端口进行探测,看看有没有啥漏洞。

- 第四步:利用漏洞进行“攻击”,获取服务器的控制权。

- 第五步:为所欲为,在目标服务器里下载或者上传文件,甚至修改文件或者数据库。

这只是最简单的情况。实际中,服务器的安全性肯定比这高多,没那么容易被攻破。而且我这还是在自己搭建的靶机上试验的,真正的服务器可不能随便乱搞,那是违法的!

通过这回实践,我也算是对服务器“攻击”有个初步的解。网络安全这东西,攻防是相辅相成的,解攻击的手段,才能更好地进行防御。希望今天的分享能对大家有所帮助,咱们一起提高网络安全意识,保护好自己的信息安全!

这回分享就到这儿,写得不大家多担待。以后有机会再跟大家分享别的实践经验。